Docker API被攻击者利用,危险的DDoS恶意容器OracleIV出现

关键要点

攻击者利用Docker Engine API的配置错误,传播名为OracleIV的恶意Docker容器,能够执行分布式拒绝服务DDoS攻击。OracleIV基于名为“oracleivlatest”的镜像构建,包含编译为可执行链接格式ELF文件的Python恶意软件。安全专家呼吁组织提高对Docker API的安全防护,建议定期对Docker Hub镜像进行安全扫描。攻击者正在利用在Docker Engine API中的配置错误,发送一种名为OracleIV的恶意Docker容器。这种容器可以作为一个分布式拒绝服务DDoS 的机器人代理,进行攻击。

在11月13日的一篇博客中,Cado Security Labs的研究人员指出,OracleIV之所以命名为此,是因为它是基于一个名为“oracleivlatest”的镜像构建的,其中包含编译为可执行链接格式ELF文件的Python恶意软件。

Cado Security Labs的威胁研究负责人Matt Muir表示,OracleIV显示出攻击者仍在寻找并利用配置错误的Docker部署。Muir指出,这一消息应该引起任何在生产环境中使用Docker的组织的关注,尤其是使用Docker Engine API的组织。

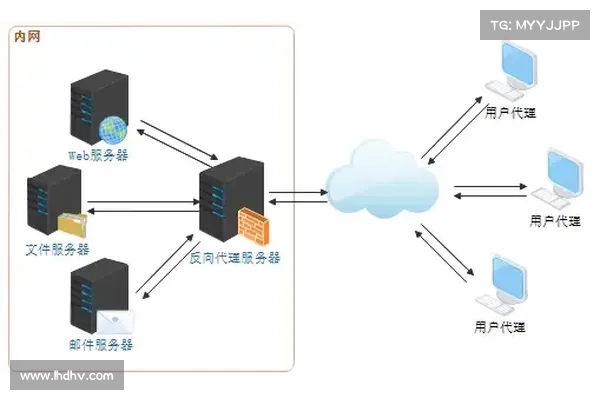

“使用该API在云原生和微服务驱动的架构中很常见,因此我们敦促负责监控这项技术栈的安全团队特别注意保护Docker主机,” Muir说。“与类似的面向网页的服务如Jupyter和Redis一样,强烈建议使用防火墙和安全组来防止未经授权访问API。”

Muir补充道,OracleIV凸显了攻击者 hijack 被暴露的Docker主机并以可移植的方式运行恶意代码的容易性。这一行动还表明,攻击者可以利用DockerhubDocker的镜像托管库来托管和分发恶意镜像。因此,Muir表示,Docker用户应意识到在Dockerhub上托管的镜像可能带有恶意代码。他指出,他的团队推荐定期对这些镜像进行安全扫描。

Open Systems的安全传播者Craig Harber表示,暴露Docker API到互联网是黑客的梦想场景,这为他们提供了进入系统的初始立足点的机会。

“有多个公开报告显示,黑客和红队成功利用了这一漏洞,” Harber说。“这证明了黑客为何不断扫描互联网,寻找暴露的端点进行攻击。在黑客识别出一个脆弱的端点后,他们会向容器发送命令,以未经授权的方式访问系统。”

海鸥加速器iosStackHawk的联合创始人兼首席安全官Scott Gerlach表示,OracleIV显示了安全和DevOps团队需要更紧密合作的原因。Docker和其他容器化选项显著提高了开发的速度和可靠性,但Gerlach指出,安全团队必须理解环境,以便在没有意外后果的情况下充分获益。

Gerlach指出,尽管文档中明确指出,Docker TCP API的默认部署是未加密和未经身份验证的。他解释说,有些人在急于部署或不完全理解环境的情况下,可能并不知道这可能会将这种问题暴露给公共互联网。

“有办法安全地部署Docker Engine以及其他容器系统,如Kubernetes,”Gerlach说。“但如果不了解这些系统及其部署的环境,以及潜在的安全问题,攻击者将继续寻找简单的方式进入系统,达成他们的目的。”